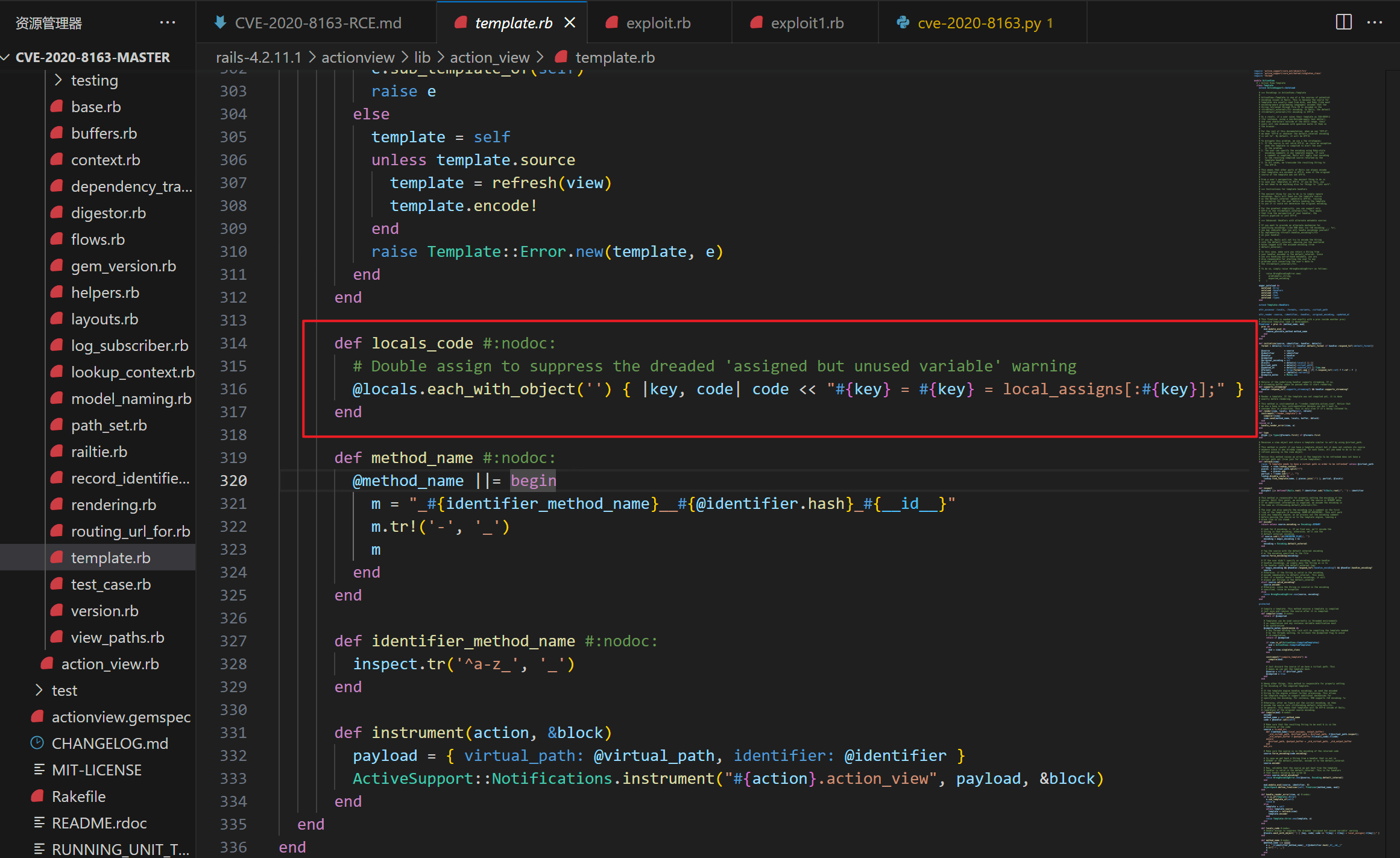

Rails version < 5.0.1 & < 4.2.11.2 CVE-2020-8163 RCE

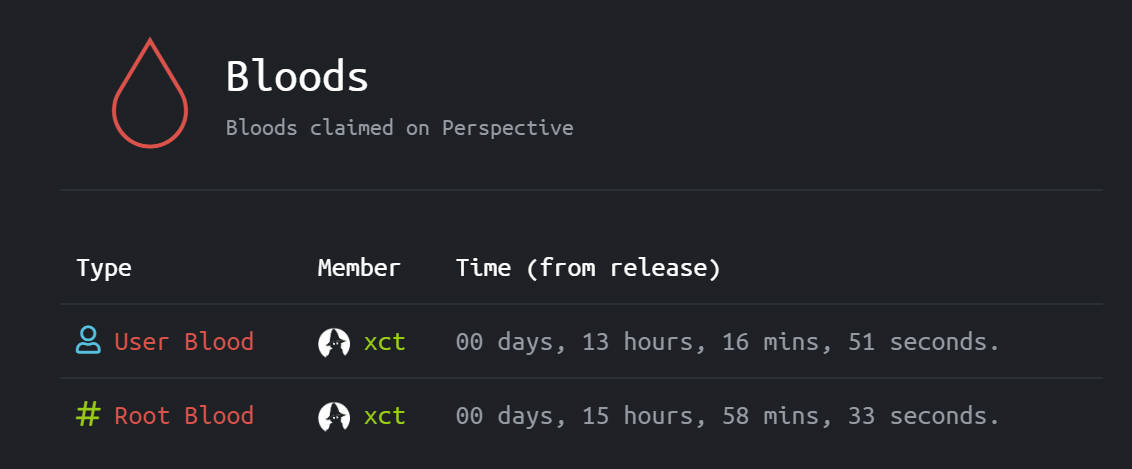

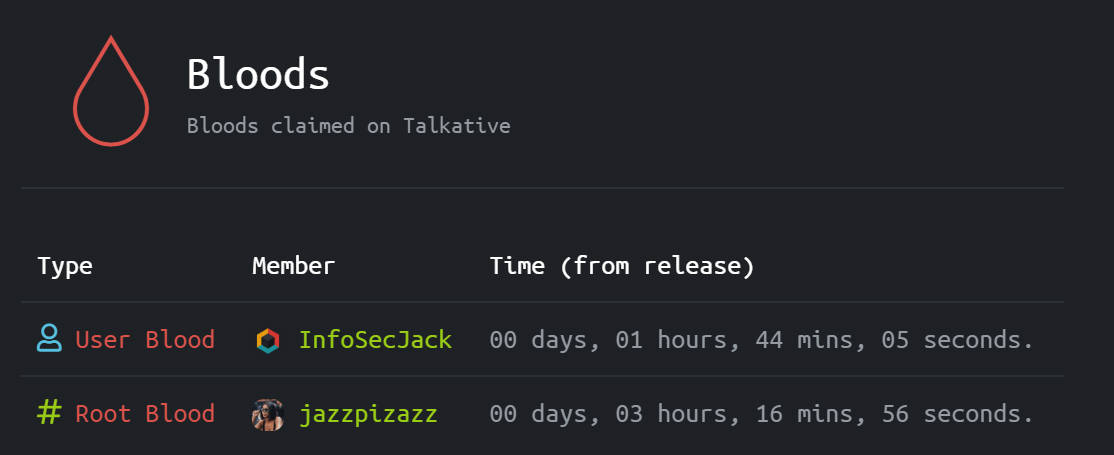

rails doubletap RCE (CVE-2019-5418 & CVE-2019-5420) 代码审计分析 + 复现

复现环境

官方源码下载(rails 5.2.1)

环境: Ubuntu 18.04.6 LTS + Rails 5.2.1 + ruby 2.5.1

rails doubletap RCE (CVE-2019-5418 & CVE-2019-5420) 代码审计分析 + 复现

漏洞描述

rails doubletap RCE 由以下两个漏洞组合成:

- CVE-2019-5418

Ruby on Rails(或者简称 Rails)是一个 Web 开发框架,使用 Ruby 编程语言开发。而2018主要是由于rails使用Sprockets作为静态文件服务器,在 Sprockets 3.7.1及之前版本中存在一个两次解码的路径穿越漏洞。而2019则主要是由于使用了为指定参数的render file来渲染应用之外的视图,修改访问某控制器的请求包,通过”../../../../“来达到路径穿越,再通过2个”{“来进行模板查询路径的闭合,使得所要访问的文件被当做外部模板来解析。

- CVE-2019-5420

Rails < 5.2.2.1, < 6.0.0.beta3 的远程代码执行漏洞, 允许攻击者猜测自动生成的开发模式secret token。这个secret token可以与其他Rails内部相结合,用来升级到远程代码执行exploit。

WordPress核心框架WP_Query - 带插件SQL注入代码审计复现(CVE-2022–21661)

复现环境

官方源码下载(wordpress 5.7.0)

环境: wampserver + php 8.0.26 + mysql 8.0.31 + apache 2.4.54.2

WordPress核心框架WP_Query - 带插件SQL注入代码审计复现(CVE-2022–21661)

漏洞描述

Wordpress是世界上使用最多的开源 CMS 之一。在允许开发者自己构建插件和主题来管理网站时,使用许多便捷功能,wordpress的核心会提供插件/主题调用和使用wordpress函数的功能,如数据格式、查询数据库等许多选项在提供的众多wordpress ma类中,在提供查询DB的WP服务器类中发现SQL Injection bug: WP_Query。

由于WP_Query中的处理不当,在某些情况下,SQL注入可能通过以某种方式使用它的插件或主题实现。这个问题在WordPress 5.8.3版本中已经修复。

受影响的旧版本也通过安全发布进行了修复,可以向前追溯到3.7.37。强烈建议启用自动更新。

此漏洞最初由GiaoHangTietKiem JSC的ngocnb和khuyn报告给 ZDI。