理解Docker容器逃逸

Felix Wilhelm最近的一条关于概念验证(PoC)“容器逃逸”的推文激起了兴趣,因为进行了类似的研究,并好奇这个PoC会如何影响Kubernetes。

Felix’s poc on tweets

Felix的tweeter展示了一个漏洞,该漏洞从一个使用–privileged flag运行的Docker容器中启动主机上的进程。PoC通过滥用Linux cgroup v1的“发布通知”特性来实现这一点。

下面是在主机上启动ps的PoC版本:

docker逃逸容器提权

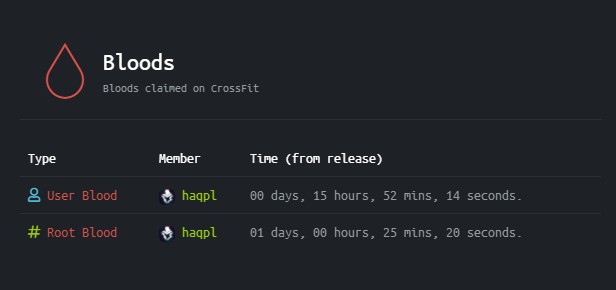

Hack-The-Box-walkthrough[crossfit]

Hack-The-Box-walkthrough[laboratory]

Hack-The-Box-walkthrough[academy]

Hack-The-Box-walkthrough[bucket]

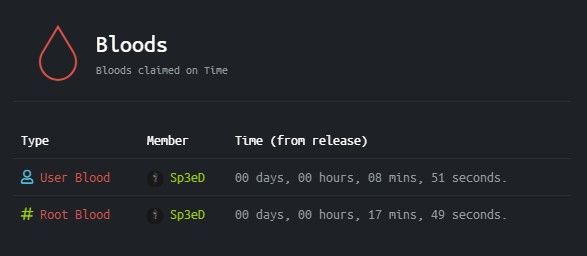

Hack-The-Box-walkthrough[time]

常规木马免杀处理-查杀情况记录2

常规木马免杀处理-查杀情况记录2

杀毒软件及免杀技巧资源汇总Anti-av

- 杀毒软件及免杀技巧资源汇总Anti-av

venom

- venom-github

安装

1 | 1º - Download framework from github |