vulnhub靶机渗透[JIS-CTF-VulnUpload]

i春秋平台的ctf题目已经被我做的差不多了,最近实在是手痒,又在网上搜了搜练习靶场,发现其它ctf平台的题目都不如i春秋,然后我看到有很多网友在玩vulnhub靶场,然后我从网上了解了下vulnhub,确实不错,类似于ctf,难度也可以,每个靶场有多个flag,vulnhub官网

vulnhub每隔一段时间就会更新新的靶机,到现在其官网上可供下载的靶机已经有380个左右了,

本人索性把380个左右的靶机全部下载下来了。

下面开始记录靶机的walkthrough

JIS-CTF: VulnUpload

官网下载:

- Download: http://www.mediafire.com/file/t5b4nkynxkm9hj2/CTF01.ova

- Download (Mirror): https://download.vulnhub.com/jisctf/JIS-CTF-VulnUpload-CTF01.ova

- Download (Torrent): https://download.vulnhub.com/jisctf/JIS-CTF-VulnUpload-CTF01.ova.torrent

描述:

- 难度: 初学者

- 说明: 这台机器上有五个标志。 尝试找到它们。 查找所有标志平均需要1.5个小时

- 仅与VirtualBox一起使用

VMware网络配置

下面详细说明在vmware上的配置方法

靶机的账号口令为: technawi/3vilH@ksor

vmware打开虚拟机后登录然后更改root用户的密码

1 | sudo passwd root |

然后输入密码3vilH@ksor,根据提示重置root用户的密码,进入超级用户后,执行下面命令。

1 | sudo ifconfig ens33 up //启用网卡,然后再通过 ifconfig -a 看,发现 没有IP |

即可成功获取ip,记住,靶机和kali linux的vmware的网络都要设置为[自定义:特定虚拟网络的<VMnet8(NAT模式)>]

开始渗透

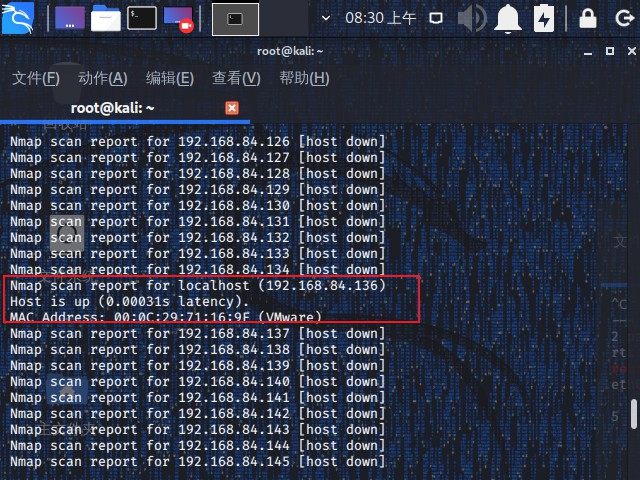

主机发现

1 | nmap -sn -v 192.168.84.0/24 |

发现靶机的ip地址:192.168.84.136

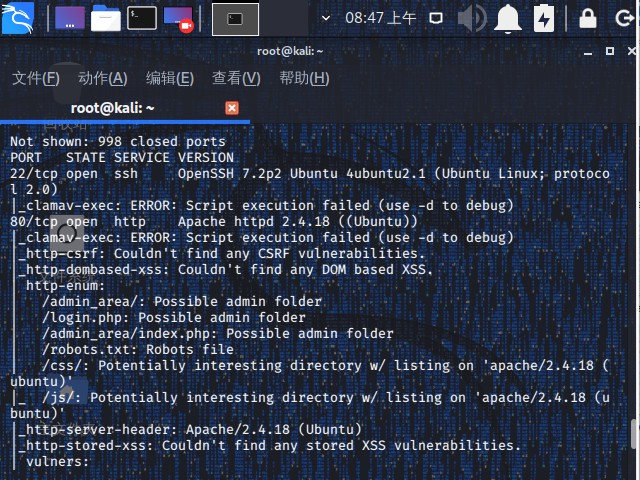

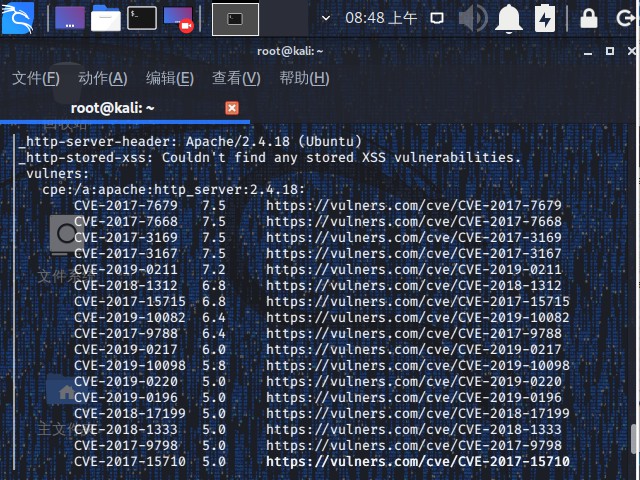

进一步扫描

1 | nmap -A -v -sS -Pn -T4 --script=vuln 192.168.84.136 |

得到如下信息

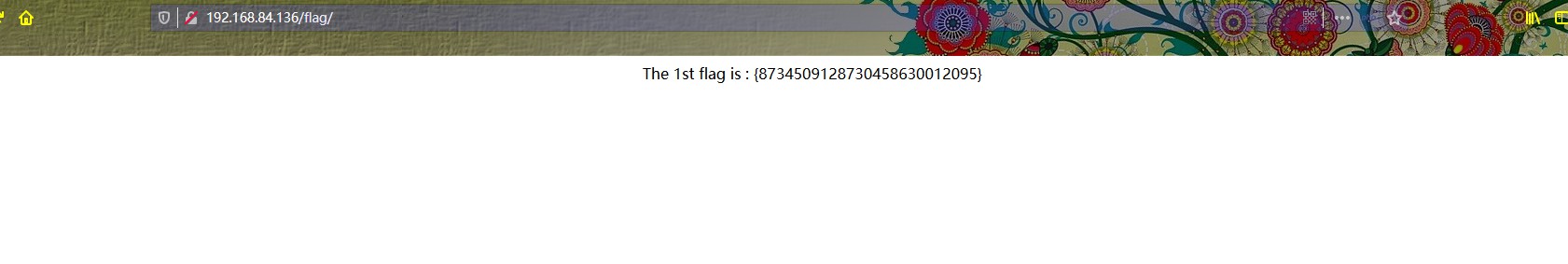

- flag1:

打开robots.txt中的flag

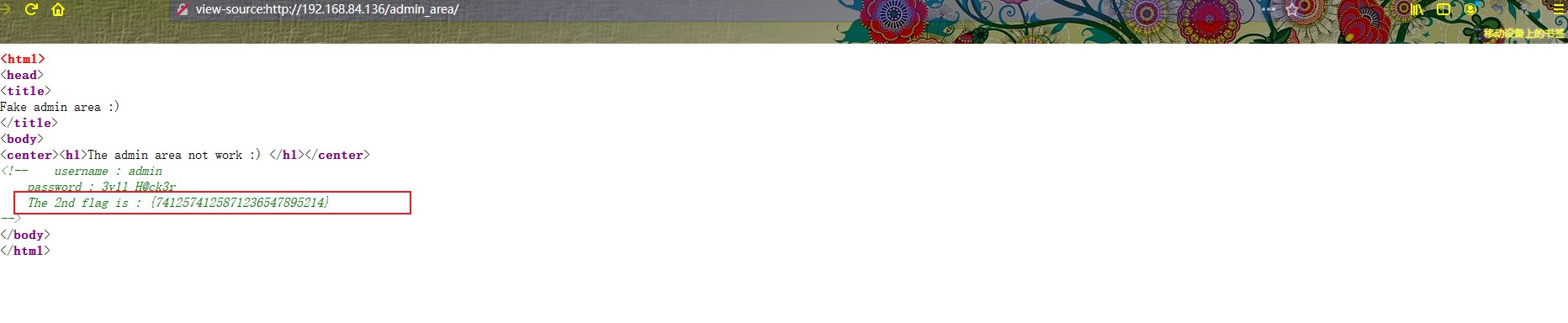

- flag2:

地址栏输入http://ip/admin_area/,右键查看源码得到第二个flag

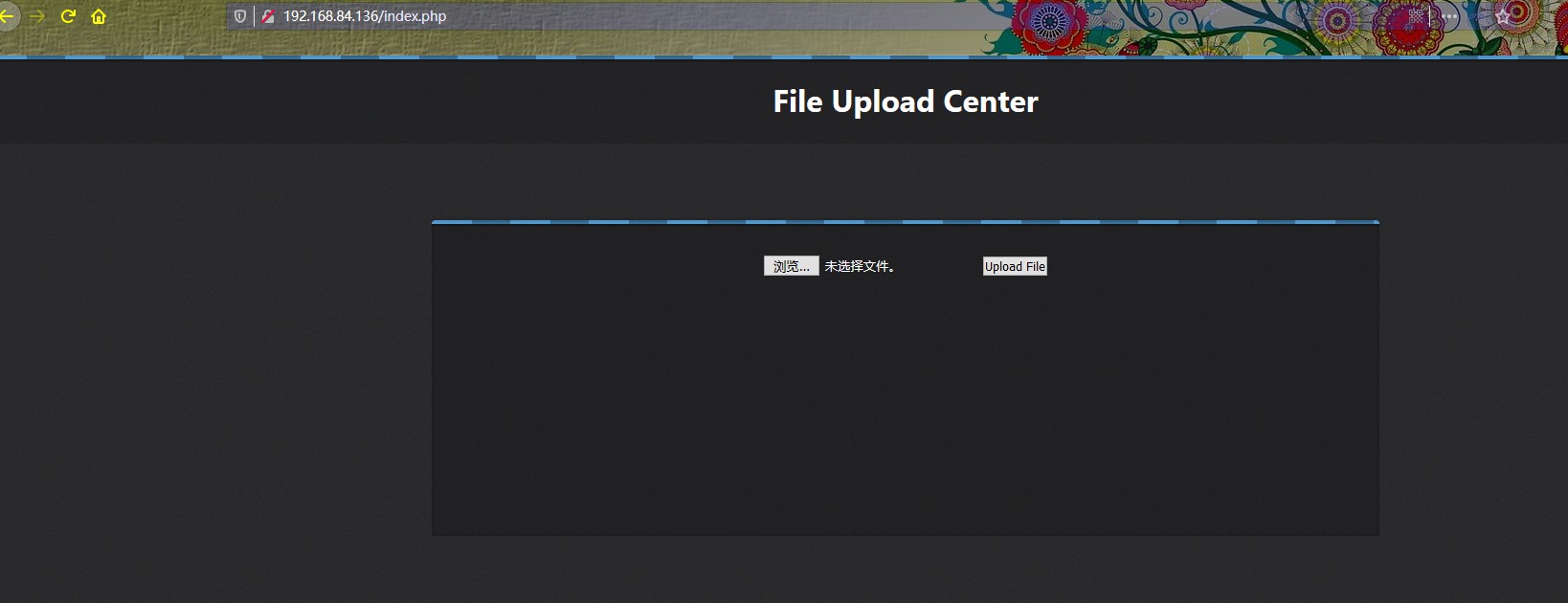

- flag3:

从刚才第二个flag的地方得到管理员的账号密码,地址栏打开http://ip/login.php登录

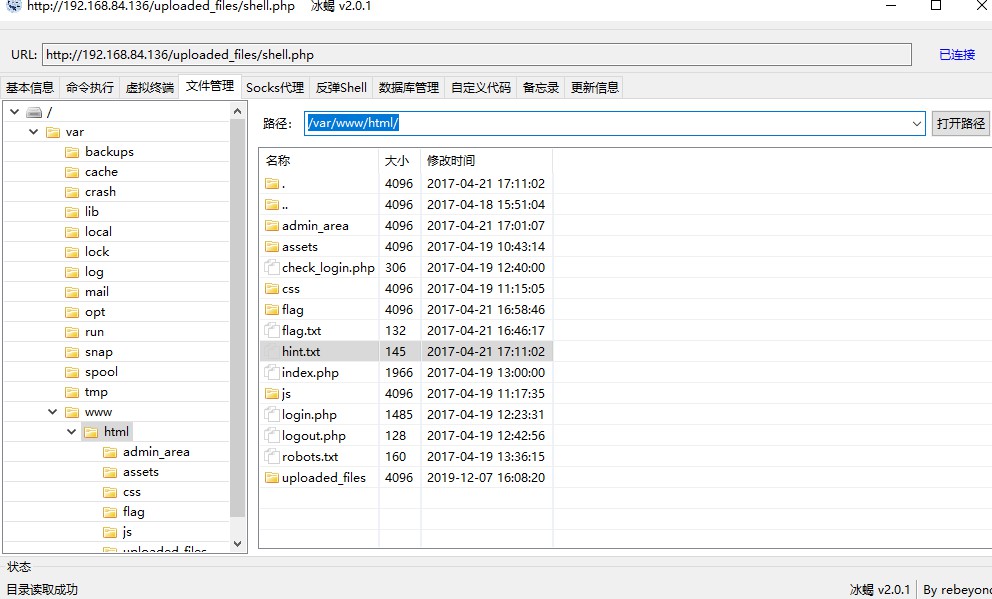

直接上冰蝎

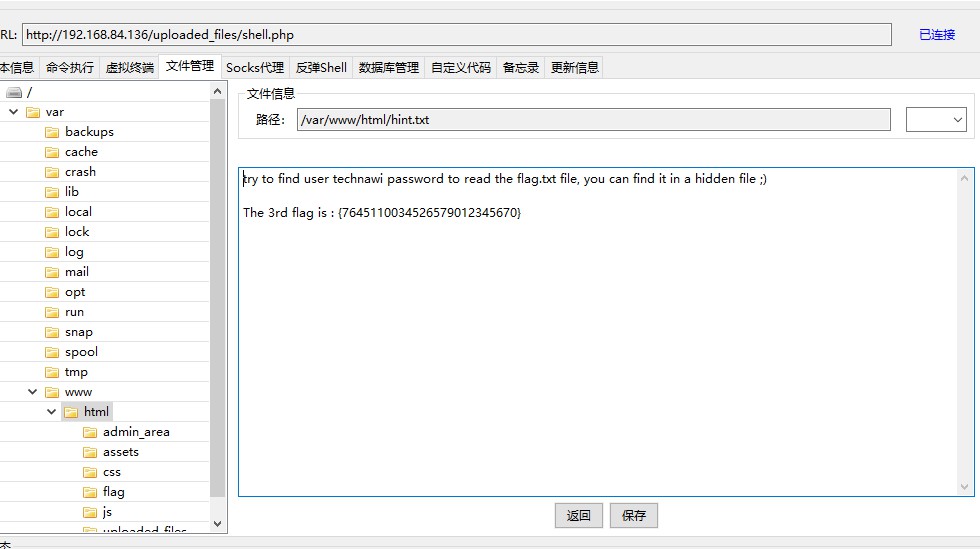

翻到/var/www/html/目录下面,看到一个hint.txt和flag.txt,flag.txt我们apache的组是无法进行然后操作的,但是hint.txt可以读取,

- flag4:

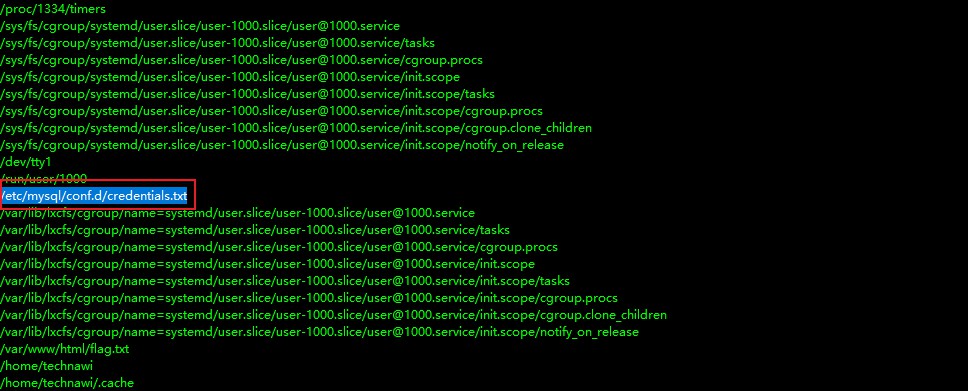

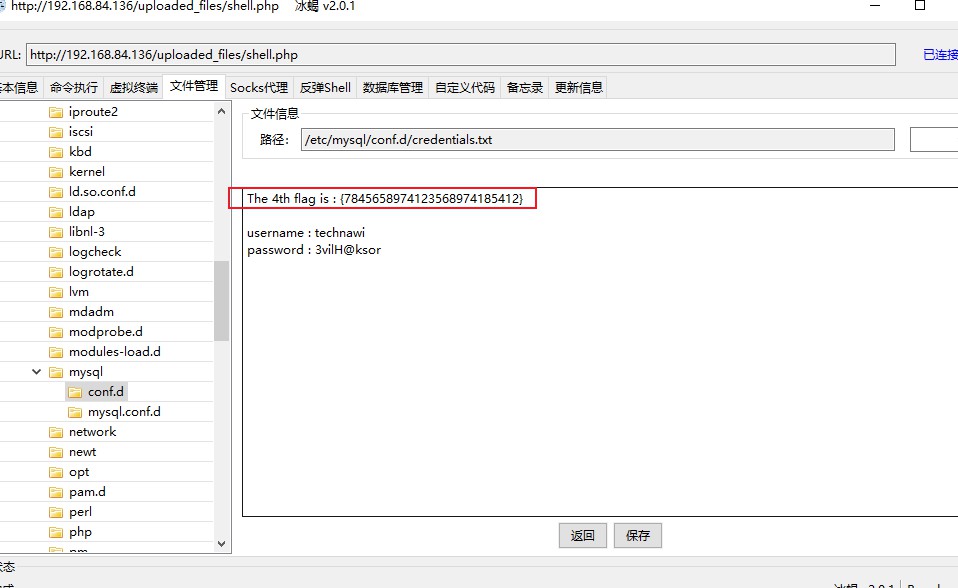

第三个flag提示用technawi用去读取flag.txt文件,可以在隐藏文件中找到用户的信息

启动shell的命令行模式,输入命令find / -user ‘technawi’ 2>/dev/null, 2>/dev/null是过滤掉类似没有权限的信息

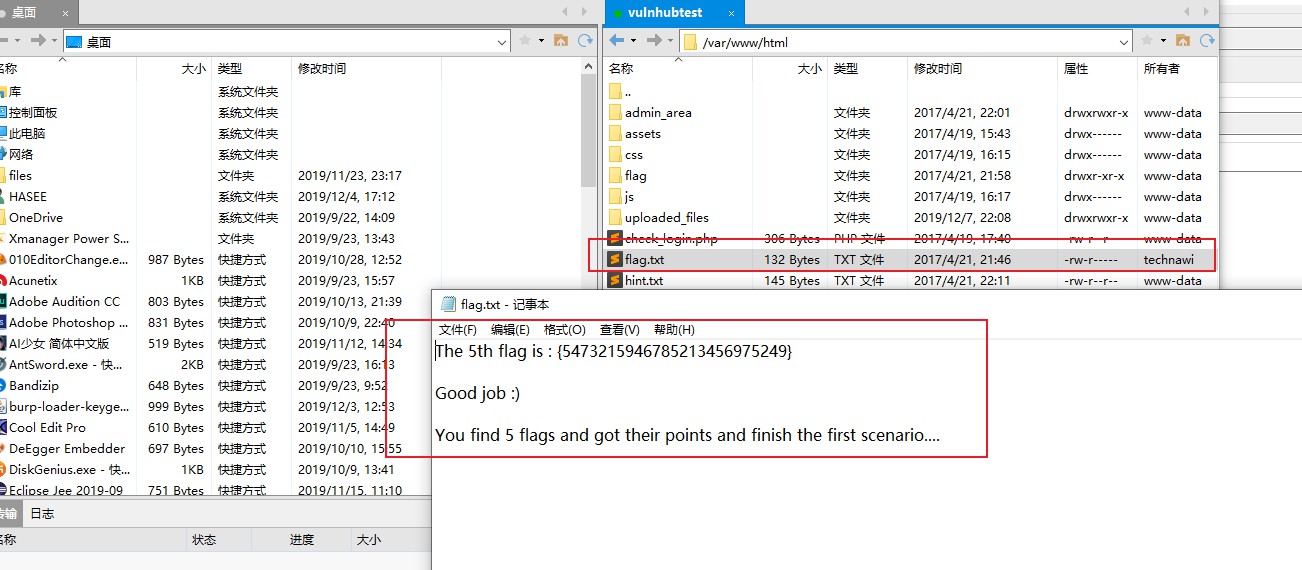

- flag5:

按照第四个flag的提示,用里面的账号密码去登录靶机ssh

The end,to be continue…